"내용만 청와대 행사 견적서?"

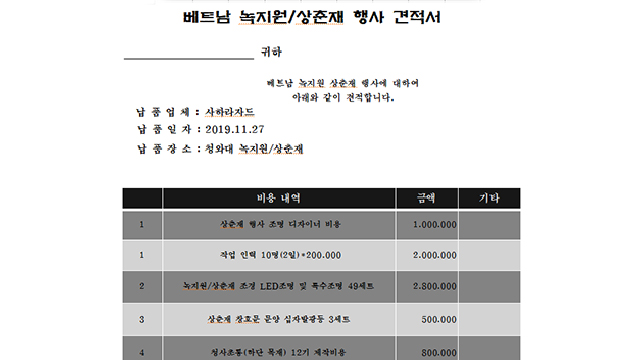

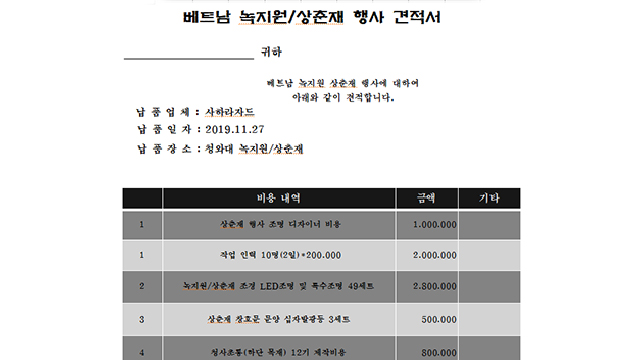

위 사진에서 보신대로 한글 파일 제목은 '베트남 녹지원/상춘재 행사 견적서'입니다.

납품장소는 '청와대 녹지원/상춘재'.

작업 인력 200만 원, 조명 디자이너 비용 100만 원 등 내역까지 상세하게 있습니다.

이 파일을 우연히 받아보신다면 열여보고 싶으실 겁니다. 특히 청와대 등 정부 기관에 계신 분들이면 더욱 그러실 텐데요.

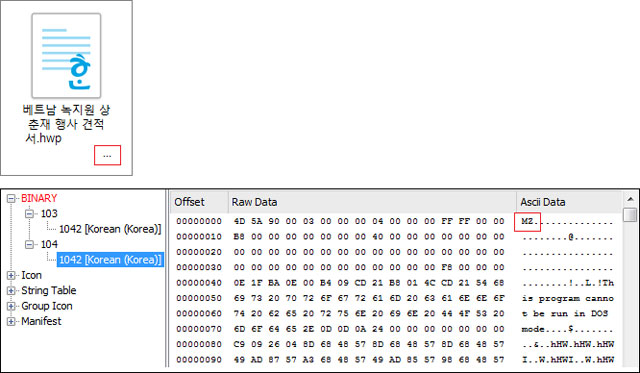

이 파일은 겉모습만 한글파일인 이른바 '해킹 파일'입니다. 지난 2일 오후 6시쯤 만들어진 건데요. 'hwp' 형식만 띤 한글 문서 형식이지만, 실제로는 'exe' 실행 파일을 내포하고 있습니다.

"실제 폴더 안에는 악성 파일이 존재"

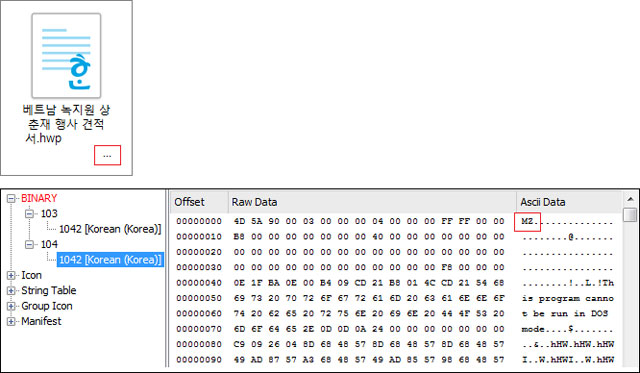

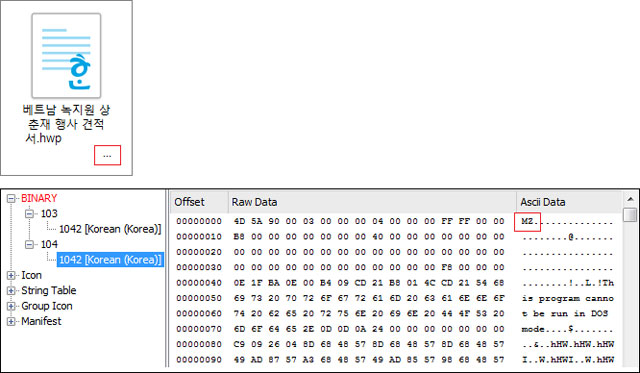

문서 내용 내에 포함된 ‘103’, ‘104’ 폴더/이스트시큐리티 시큐리티대응센터 제공

문서 내용 내에 포함된 ‘103’, ‘104’ 폴더/이스트시큐리티 시큐리티대응센터 제공

이 파일에는 두 가지의 데이터가 들어있습니다.

'103'에는 정상적인 한글파일을 담고 있는데, 그 아래 '104'라는 폴더도 있습니다. 이 안에는 무엇이 담겨있을까요?

바로 최종 악성 32비트 DLL 파일입니다. 해커가 컴퓨터 시스템을 마음대로 들여다볼 수 있도록 설치한 통로인 이른바 '백도어'를 깐 겁니다.

이 파일이 설치될 경우 국내 특정 웹사이트와 통신을 할 수 있는데요. 해커가 이 파일을 통해 한글파일이 저장된 컴퓨터에 접속할 수 있게 됩니다.

기밀 정보를 빼내기 위한 프로그램을 설치하거나, 컴퓨터를 마비시켜 원격제어까지 할 수 있게 되는 겁니다.

"배후는 北 해컹 조직 '김수키'소행?"

해당 한글파일을 발견한 '이스트시큐리티 시큐리티대응센터'(ESRC) 측은 해당 파일을 만든 배후로 북한을 꼽았습니다.

북한과 연계설이 제기되는 해킹 조직, '김수키(Kimsuky) 그룹'으로 공격자를 추정한 건데요.

김수키라는 이름 익숙하실 텐데요. 바로 5년 전, 한국수력원자력(한수원)을 해킹한 배후로 알려진 북한 해킹 조직입니다. 이 해킹으로 당시 정부는 한수원 임직원 10,799명의 개인정보가 외부로 유출됐다고 발표한 바 있습니다.

이 밖에도 올해는 통일부와 경찰청, 암호화폐 거래소를 상대로 피싱 공격을 했다는 의혹까지 받고 있습니다.

ESRC 측 관계자는 배후로 김수키를 추정한 건 "기존의 김수키 프로그램의 공격 방식과 코딩 표현 방식, 소스 코드 등이 유사하기 때문이다"고 설명했습니다.

다만, "김수키 그룹의 공격 방식을 모방한 다른 조직일 가능성도 배제할 순 없다"고 덧붙였습니다.

"피해는?...'exe 확장자 감추기' 어떻게 대응?"

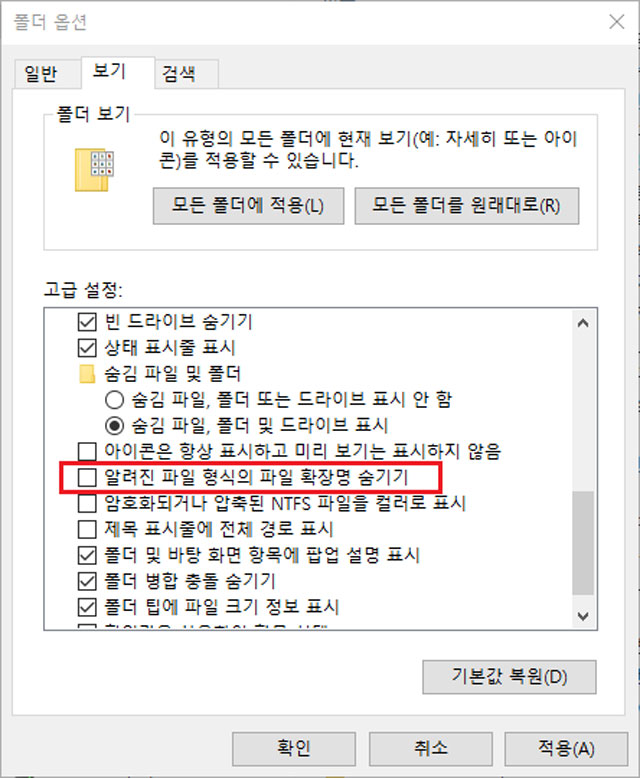

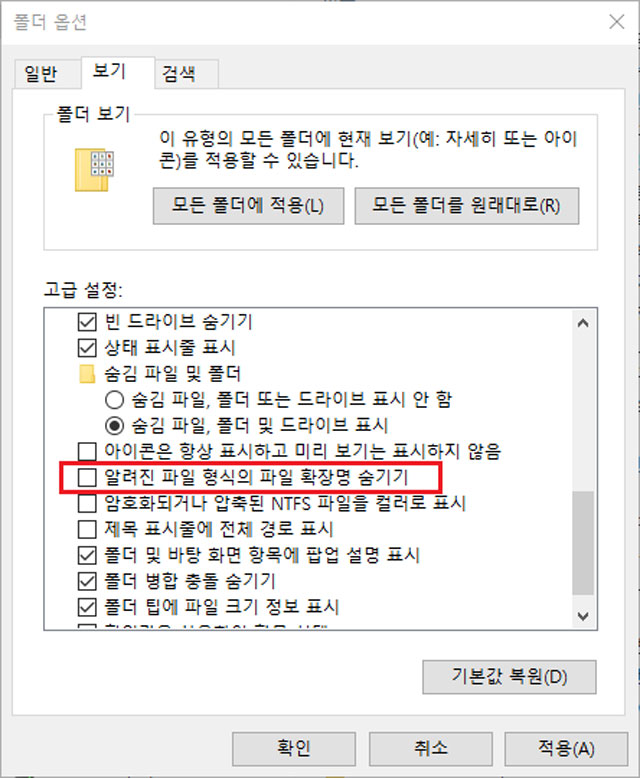

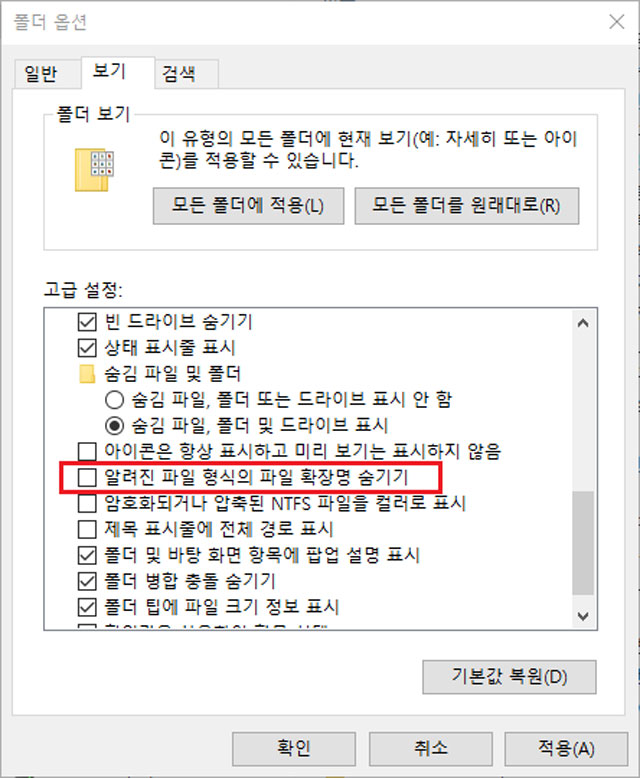

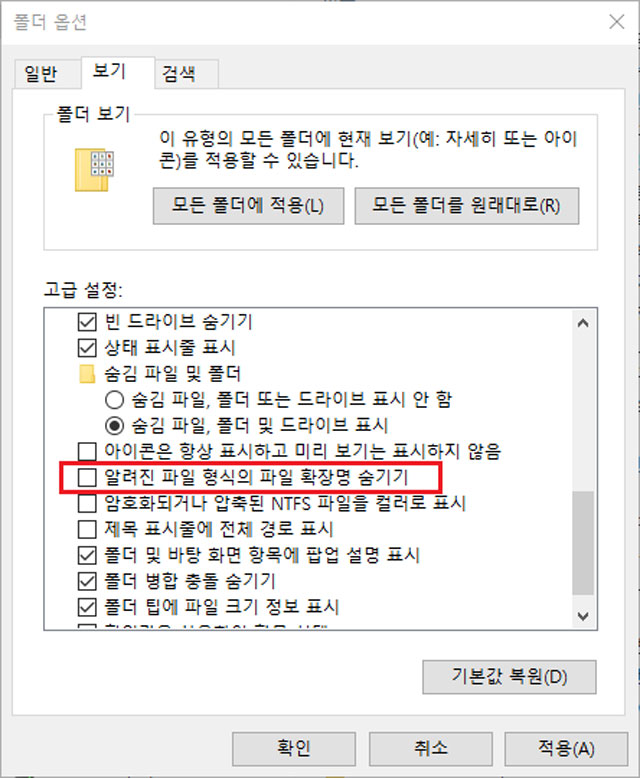

폴더 옵션에서 확장명 숨기기 해제한 설정/이스트시큐리티 시큐리티대응센터 제공

폴더 옵션에서 확장명 숨기기 해제한 설정/이스트시큐리티 시큐리티대응센터 제공

다행히 현재까지 ESRC와 인터넷진흥원에 이번 건으로 피해가 접수된 건 없는 상황입니다. 다만, 이 파일을 저장하고 있을 경우엔 여전히 해킹의 위험은 도사리고 있습니다.

이런 파일을 저장하지 않기 위해선 어떻게 해야 할까?

앞서 보셨듯이 해당 파일은 한글 파일로 교묘하게 위장한 겁니다. 파일의 확장자에 수많은 공백을 주고, 한글 파일처럼 보이게 한 건데요.

이를 예방하기 위해선 '원도우 운영체제 폴더 옵션'에서 확장자가 보이도록 설정해야 합니다. ESRC 측은 "공백이 있는 다중 확장자 위협에 노출되지 않도록 주의해야 한다"고 당부했습니다.

위 사진에서 보신대로 한글 파일 제목은 '베트남 녹지원/상춘재 행사 견적서'입니다.

납품장소는 '청와대 녹지원/상춘재'.

작업 인력 200만 원, 조명 디자이너 비용 100만 원 등 내역까지 상세하게 있습니다.

이 파일을 우연히 받아보신다면 열여보고 싶으실 겁니다. 특히 청와대 등 정부 기관에 계신 분들이면 더욱 그러실 텐데요.

이 파일은 겉모습만 한글파일인 이른바 '해킹 파일'입니다. 지난 2일 오후 6시쯤 만들어진 건데요. 'hwp' 형식만 띤 한글 문서 형식이지만, 실제로는 'exe' 실행 파일을 내포하고 있습니다.

"실제 폴더 안에는 악성 파일이 존재"

문서 내용 내에 포함된 ‘103’, ‘104’ 폴더/이스트시큐리티 시큐리티대응센터 제공

문서 내용 내에 포함된 ‘103’, ‘104’ 폴더/이스트시큐리티 시큐리티대응센터 제공이 파일에는 두 가지의 데이터가 들어있습니다.

'103'에는 정상적인 한글파일을 담고 있는데, 그 아래 '104'라는 폴더도 있습니다. 이 안에는 무엇이 담겨있을까요?

바로 최종 악성 32비트 DLL 파일입니다. 해커가 컴퓨터 시스템을 마음대로 들여다볼 수 있도록 설치한 통로인 이른바 '백도어'를 깐 겁니다.

이 파일이 설치될 경우 국내 특정 웹사이트와 통신을 할 수 있는데요. 해커가 이 파일을 통해 한글파일이 저장된 컴퓨터에 접속할 수 있게 됩니다.

기밀 정보를 빼내기 위한 프로그램을 설치하거나, 컴퓨터를 마비시켜 원격제어까지 할 수 있게 되는 겁니다.

"배후는 北 해컹 조직 '김수키'소행?"

해당 한글파일을 발견한 '이스트시큐리티 시큐리티대응센터'(ESRC) 측은 해당 파일을 만든 배후로 북한을 꼽았습니다.

북한과 연계설이 제기되는 해킹 조직, '김수키(Kimsuky) 그룹'으로 공격자를 추정한 건데요.

김수키라는 이름 익숙하실 텐데요. 바로 5년 전, 한국수력원자력(한수원)을 해킹한 배후로 알려진 북한 해킹 조직입니다. 이 해킹으로 당시 정부는 한수원 임직원 10,799명의 개인정보가 외부로 유출됐다고 발표한 바 있습니다.

이 밖에도 올해는 통일부와 경찰청, 암호화폐 거래소를 상대로 피싱 공격을 했다는 의혹까지 받고 있습니다.

ESRC 측 관계자는 배후로 김수키를 추정한 건 "기존의 김수키 프로그램의 공격 방식과 코딩 표현 방식, 소스 코드 등이 유사하기 때문이다"고 설명했습니다.

다만, "김수키 그룹의 공격 방식을 모방한 다른 조직일 가능성도 배제할 순 없다"고 덧붙였습니다.

"피해는?...'exe 확장자 감추기' 어떻게 대응?"

폴더 옵션에서 확장명 숨기기 해제한 설정/이스트시큐리티 시큐리티대응센터 제공

폴더 옵션에서 확장명 숨기기 해제한 설정/이스트시큐리티 시큐리티대응센터 제공다행히 현재까지 ESRC와 인터넷진흥원에 이번 건으로 피해가 접수된 건 없는 상황입니다. 다만, 이 파일을 저장하고 있을 경우엔 여전히 해킹의 위험은 도사리고 있습니다.

이런 파일을 저장하지 않기 위해선 어떻게 해야 할까?

앞서 보셨듯이 해당 파일은 한글 파일로 교묘하게 위장한 겁니다. 파일의 확장자에 수많은 공백을 주고, 한글 파일처럼 보이게 한 건데요.

이를 예방하기 위해선 '원도우 운영체제 폴더 옵션'에서 확장자가 보이도록 설정해야 합니다. ESRC 측은 "공백이 있는 다중 확장자 위협에 노출되지 않도록 주의해야 한다"고 당부했습니다.

■ 제보하기

▷ 카카오톡 : 'KBS제보' 검색, 채널 추가

▷ 전화 : 02-781-1234, 4444

▷ 이메일 : kbs1234@kbs.co.kr

▷ 유튜브, 네이버, 카카오에서도 KBS뉴스를 구독해주세요!

- “‘청와대 행사 견적서’ 한글파일로 낚시”…北 해킹 소행?

-

- 입력 2019-12-04 19:40:33

"내용만 청와대 행사 견적서?"

위 사진에서 보신대로 한글 파일 제목은 '베트남 녹지원/상춘재 행사 견적서'입니다.

납품장소는 '청와대 녹지원/상춘재'.

작업 인력 200만 원, 조명 디자이너 비용 100만 원 등 내역까지 상세하게 있습니다.

이 파일을 우연히 받아보신다면 열여보고 싶으실 겁니다. 특히 청와대 등 정부 기관에 계신 분들이면 더욱 그러실 텐데요.

이 파일은 겉모습만 한글파일인 이른바 '해킹 파일'입니다. 지난 2일 오후 6시쯤 만들어진 건데요. 'hwp' 형식만 띤 한글 문서 형식이지만, 실제로는 'exe' 실행 파일을 내포하고 있습니다.

"실제 폴더 안에는 악성 파일이 존재"

이 파일에는 두 가지의 데이터가 들어있습니다.

'103'에는 정상적인 한글파일을 담고 있는데, 그 아래 '104'라는 폴더도 있습니다. 이 안에는 무엇이 담겨있을까요?

바로 최종 악성 32비트 DLL 파일입니다. 해커가 컴퓨터 시스템을 마음대로 들여다볼 수 있도록 설치한 통로인 이른바 '백도어'를 깐 겁니다.

이 파일이 설치될 경우 국내 특정 웹사이트와 통신을 할 수 있는데요. 해커가 이 파일을 통해 한글파일이 저장된 컴퓨터에 접속할 수 있게 됩니다.

기밀 정보를 빼내기 위한 프로그램을 설치하거나, 컴퓨터를 마비시켜 원격제어까지 할 수 있게 되는 겁니다.

"배후는 北 해컹 조직 '김수키'소행?"

해당 한글파일을 발견한 '이스트시큐리티 시큐리티대응센터'(ESRC) 측은 해당 파일을 만든 배후로 북한을 꼽았습니다.

북한과 연계설이 제기되는 해킹 조직, '김수키(Kimsuky) 그룹'으로 공격자를 추정한 건데요.

김수키라는 이름 익숙하실 텐데요. 바로 5년 전, 한국수력원자력(한수원)을 해킹한 배후로 알려진 북한 해킹 조직입니다. 이 해킹으로 당시 정부는 한수원 임직원 10,799명의 개인정보가 외부로 유출됐다고 발표한 바 있습니다.

이 밖에도 올해는 통일부와 경찰청, 암호화폐 거래소를 상대로 피싱 공격을 했다는 의혹까지 받고 있습니다.

ESRC 측 관계자는 배후로 김수키를 추정한 건 "기존의 김수키 프로그램의 공격 방식과 코딩 표현 방식, 소스 코드 등이 유사하기 때문이다"고 설명했습니다.

다만, "김수키 그룹의 공격 방식을 모방한 다른 조직일 가능성도 배제할 순 없다"고 덧붙였습니다.

"피해는?...'exe 확장자 감추기' 어떻게 대응?"

다행히 현재까지 ESRC와 인터넷진흥원에 이번 건으로 피해가 접수된 건 없는 상황입니다. 다만, 이 파일을 저장하고 있을 경우엔 여전히 해킹의 위험은 도사리고 있습니다.

이런 파일을 저장하지 않기 위해선 어떻게 해야 할까?

앞서 보셨듯이 해당 파일은 한글 파일로 교묘하게 위장한 겁니다. 파일의 확장자에 수많은 공백을 주고, 한글 파일처럼 보이게 한 건데요.

이를 예방하기 위해선 '원도우 운영체제 폴더 옵션'에서 확장자가 보이도록 설정해야 합니다. ESRC 측은 "공백이 있는 다중 확장자 위협에 노출되지 않도록 주의해야 한다"고 당부했습니다.

위 사진에서 보신대로 한글 파일 제목은 '베트남 녹지원/상춘재 행사 견적서'입니다.

납품장소는 '청와대 녹지원/상춘재'.

작업 인력 200만 원, 조명 디자이너 비용 100만 원 등 내역까지 상세하게 있습니다.

이 파일을 우연히 받아보신다면 열여보고 싶으실 겁니다. 특히 청와대 등 정부 기관에 계신 분들이면 더욱 그러실 텐데요.

이 파일은 겉모습만 한글파일인 이른바 '해킹 파일'입니다. 지난 2일 오후 6시쯤 만들어진 건데요. 'hwp' 형식만 띤 한글 문서 형식이지만, 실제로는 'exe' 실행 파일을 내포하고 있습니다.

"실제 폴더 안에는 악성 파일이 존재"

이 파일에는 두 가지의 데이터가 들어있습니다.

'103'에는 정상적인 한글파일을 담고 있는데, 그 아래 '104'라는 폴더도 있습니다. 이 안에는 무엇이 담겨있을까요?

바로 최종 악성 32비트 DLL 파일입니다. 해커가 컴퓨터 시스템을 마음대로 들여다볼 수 있도록 설치한 통로인 이른바 '백도어'를 깐 겁니다.

이 파일이 설치될 경우 국내 특정 웹사이트와 통신을 할 수 있는데요. 해커가 이 파일을 통해 한글파일이 저장된 컴퓨터에 접속할 수 있게 됩니다.

기밀 정보를 빼내기 위한 프로그램을 설치하거나, 컴퓨터를 마비시켜 원격제어까지 할 수 있게 되는 겁니다.

"배후는 北 해컹 조직 '김수키'소행?"

해당 한글파일을 발견한 '이스트시큐리티 시큐리티대응센터'(ESRC) 측은 해당 파일을 만든 배후로 북한을 꼽았습니다.

북한과 연계설이 제기되는 해킹 조직, '김수키(Kimsuky) 그룹'으로 공격자를 추정한 건데요.

김수키라는 이름 익숙하실 텐데요. 바로 5년 전, 한국수력원자력(한수원)을 해킹한 배후로 알려진 북한 해킹 조직입니다. 이 해킹으로 당시 정부는 한수원 임직원 10,799명의 개인정보가 외부로 유출됐다고 발표한 바 있습니다.

이 밖에도 올해는 통일부와 경찰청, 암호화폐 거래소를 상대로 피싱 공격을 했다는 의혹까지 받고 있습니다.

ESRC 측 관계자는 배후로 김수키를 추정한 건 "기존의 김수키 프로그램의 공격 방식과 코딩 표현 방식, 소스 코드 등이 유사하기 때문이다"고 설명했습니다.

다만, "김수키 그룹의 공격 방식을 모방한 다른 조직일 가능성도 배제할 순 없다"고 덧붙였습니다.

"피해는?...'exe 확장자 감추기' 어떻게 대응?"

다행히 현재까지 ESRC와 인터넷진흥원에 이번 건으로 피해가 접수된 건 없는 상황입니다. 다만, 이 파일을 저장하고 있을 경우엔 여전히 해킹의 위험은 도사리고 있습니다.

이런 파일을 저장하지 않기 위해선 어떻게 해야 할까?

앞서 보셨듯이 해당 파일은 한글 파일로 교묘하게 위장한 겁니다. 파일의 확장자에 수많은 공백을 주고, 한글 파일처럼 보이게 한 건데요.

이를 예방하기 위해선 '원도우 운영체제 폴더 옵션'에서 확장자가 보이도록 설정해야 합니다. ESRC 측은 "공백이 있는 다중 확장자 위협에 노출되지 않도록 주의해야 한다"고 당부했습니다.

-

-

이승재 기자 sjl@kbs.co.kr

이승재 기자의 기사 모음

-

이 기사가 좋으셨다면

-

좋아요

0

-

응원해요

0

-

후속 원해요

0

이 기사에 대한 의견을 남겨주세요.