“단말 고유식별번호 유출 없어”…‘심스와핑’ 최악은 피하나?

입력 2025.04.30 (06:29)

수정 2025.04.30 (07:57)

안내

읽어주기 기능은 크롬기반의 브라우저에만 사용하실 수 있습니다.

요약 내용

요약 내용은 네이버 및 OpenAI 社의 AI 서비스를 통해 제공하고 있습니다.

기사의 내용을 올바르게 이해하기 위해서는 본문을 함께 읽어야 합니다.

[앵커]

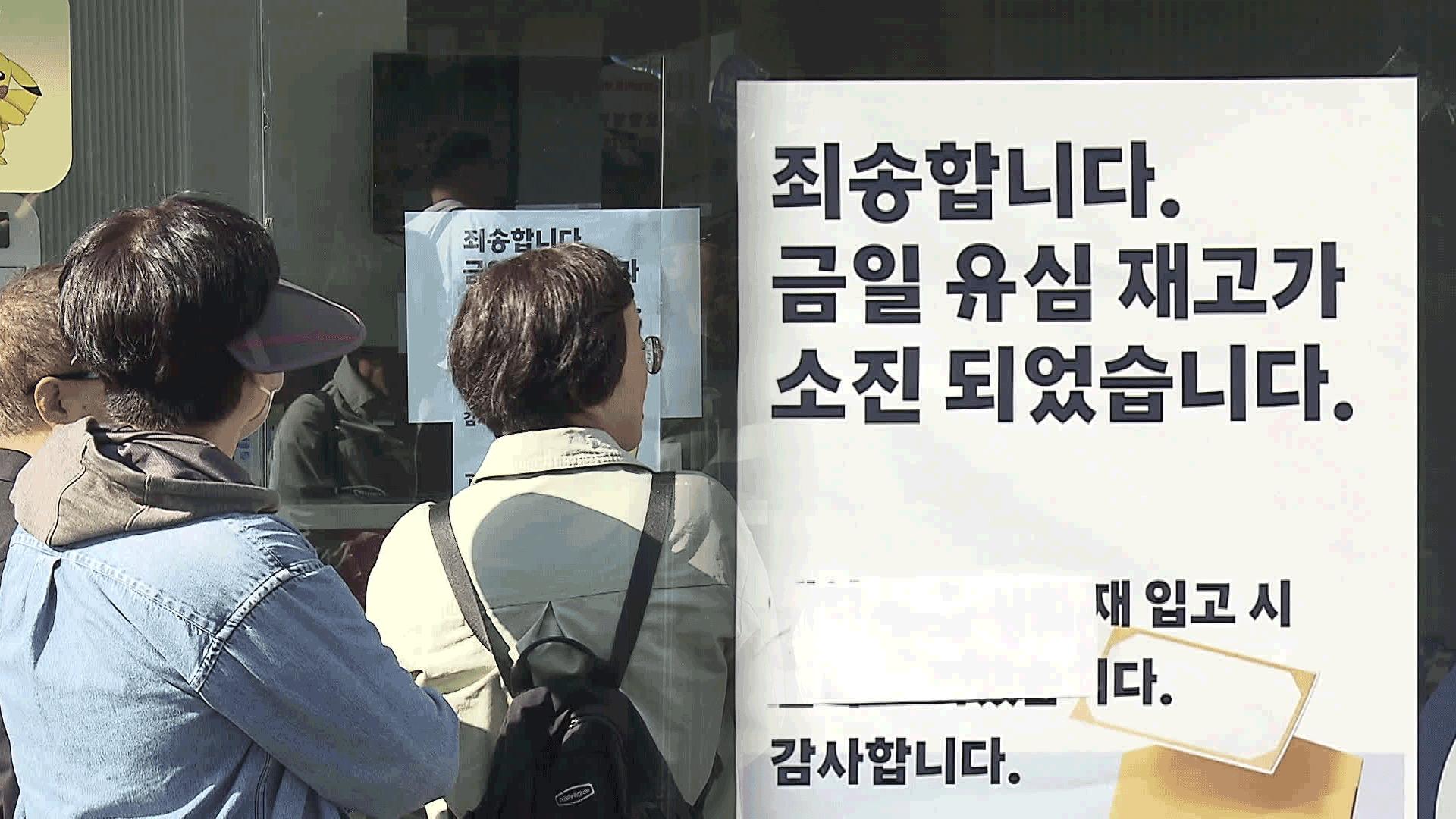

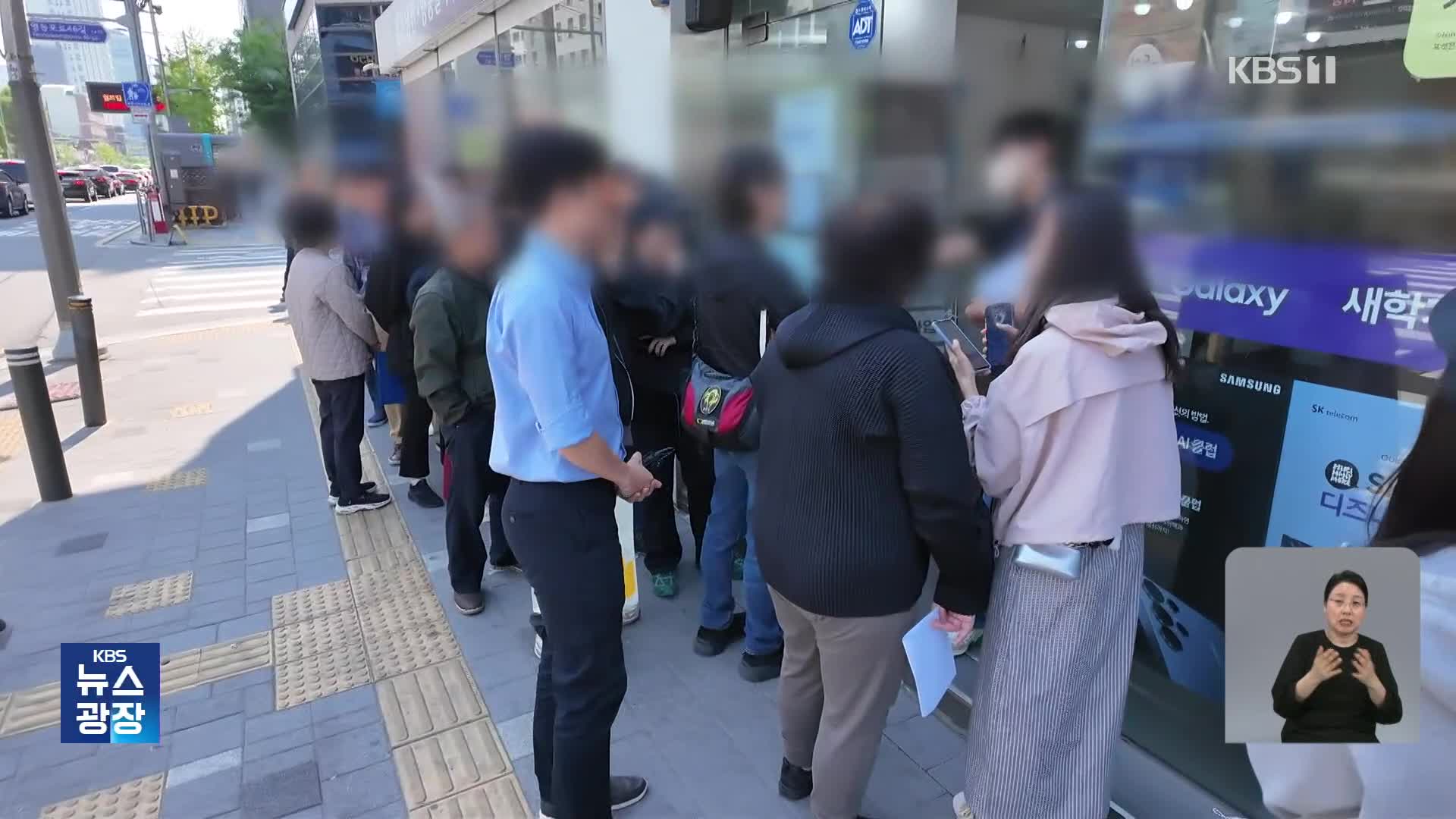

유심 대란으로 촉발된 불안감과 불만이 계속 커지는 상황에서 민·관 합동조사단이 중간 조사 결과를 발표했습니다.

이용자의 유심 정보가 유출되긴 했지만, 복제 폰으로 돈을 가로채는 피해는 가능성이 낮다는 게 핵심입니다.

강푸른 기자입니다.

[리포트]

'복제 폰'을 만들려면 크게 두 가지 정보가 필요합니다.

전화번호, 이용자 식별번호 같은 '통신' 정보와 휴대전화마다 주어지는 단말기 고유 식별번호입니다.

그런데 이번 유심 해킹에서는 '단말기 고유 식별번호'는 포함되지 않았다는 게 정부 1차 분석 결과입니다.

유출된 정보 25가지 가운데, 유심 복제에 쓰일 수 있는 건 4종류, 이 중 단말기 고유 식별번호는 포함되지 않아, 이른바 심 스와핑, 즉, '복제 폰'을 통한 금융 범죄는 사실상 불가능 하다는 게 정부와 전문가들의 공통된 분석입니다.

[염흥열/순천향대학교 정보보호학과 교수 : "국민들의 걱정이 굉장히 크기 때문에 일단은 현재 유심 보호 서비스하고, SKT가 가동하고 있는 FDS(비정상 인증 차단)만으로도 심 스와핑 공격을 막을 수 있다…."]

이렇게 되면 현재 통신사가 제공하는 유심보호서비스만으로도 피해 예방이 가능합니다.

유심보호서비스를 이용하면, 이용자 정보가 담긴 유심과 휴대전화 단말기 고유번호를 한데 묶어 관리할 수 있습니다.

불법 복제한 유심을 다른 기기에 끼우더라도 내 휴대전화가 아니면 통신접속을 할 수 없다는 뜻입니다.

SKT도 서비스 가입 예약 시점부터 피해를 100% 책임지겠다고 밝혔습니다.

합동 조사단이 일주일간의 조사를 통해 발견한 악성코드는 모두 4가지, 조사단은 SKT 전 시스템으로 조사를 확대해 빠르면 두 달 안에 정확한 피해 규모와 원인 등을 공개할 방침입니다.

KBS 뉴스 강푸른입니다.

영상편집:한찬의/그래픽:최창준

유심 대란으로 촉발된 불안감과 불만이 계속 커지는 상황에서 민·관 합동조사단이 중간 조사 결과를 발표했습니다.

이용자의 유심 정보가 유출되긴 했지만, 복제 폰으로 돈을 가로채는 피해는 가능성이 낮다는 게 핵심입니다.

강푸른 기자입니다.

[리포트]

'복제 폰'을 만들려면 크게 두 가지 정보가 필요합니다.

전화번호, 이용자 식별번호 같은 '통신' 정보와 휴대전화마다 주어지는 단말기 고유 식별번호입니다.

그런데 이번 유심 해킹에서는 '단말기 고유 식별번호'는 포함되지 않았다는 게 정부 1차 분석 결과입니다.

유출된 정보 25가지 가운데, 유심 복제에 쓰일 수 있는 건 4종류, 이 중 단말기 고유 식별번호는 포함되지 않아, 이른바 심 스와핑, 즉, '복제 폰'을 통한 금융 범죄는 사실상 불가능 하다는 게 정부와 전문가들의 공통된 분석입니다.

[염흥열/순천향대학교 정보보호학과 교수 : "국민들의 걱정이 굉장히 크기 때문에 일단은 현재 유심 보호 서비스하고, SKT가 가동하고 있는 FDS(비정상 인증 차단)만으로도 심 스와핑 공격을 막을 수 있다…."]

이렇게 되면 현재 통신사가 제공하는 유심보호서비스만으로도 피해 예방이 가능합니다.

유심보호서비스를 이용하면, 이용자 정보가 담긴 유심과 휴대전화 단말기 고유번호를 한데 묶어 관리할 수 있습니다.

불법 복제한 유심을 다른 기기에 끼우더라도 내 휴대전화가 아니면 통신접속을 할 수 없다는 뜻입니다.

SKT도 서비스 가입 예약 시점부터 피해를 100% 책임지겠다고 밝혔습니다.

합동 조사단이 일주일간의 조사를 통해 발견한 악성코드는 모두 4가지, 조사단은 SKT 전 시스템으로 조사를 확대해 빠르면 두 달 안에 정확한 피해 규모와 원인 등을 공개할 방침입니다.

KBS 뉴스 강푸른입니다.

영상편집:한찬의/그래픽:최창준

■ 제보하기

▷ 카카오톡 : 'KBS제보' 검색, 채널 추가

▷ 전화 : 02-781-1234, 4444

▷ 이메일 : kbs1234@kbs.co.kr

▷ 유튜브, 네이버, 카카오에서도 KBS뉴스를 구독해주세요!

이 기사가 좋으셨다면

오늘의 핫 클릭

많이 본 뉴스

각 플랫폼 별 많이 본 기사 (최근 1시간)

![[단독] 최태원 지배구조 핵심 SK C&C, 의문의 ‘V프로젝트’](/data/news/2025/04/30/20250430_J9z7ch.png)