<앵커 멘트>

청와대 등 정부 기관과 은행 등 수십여 곳이 디도스 공격을 받아, 일부 사이트가 한 때 접속이 지연되는 등 피해가 발생했습니다.

경제부 김태형 기자 나와있습니다.

<질문> 김 기자, 지난 2009년에도 디도스 공격이 발생해 혼란이 일어났었는데, 오늘 디도스 공격, 오전부터 시작됐죠?

<답변>

네, 이번 공격은 오전과 오후, 두 차례 이뤄졌습니다.

먼저 정부 홈페이지들이 공격 대상이었습니다. 청와대 홈페이지입니다.

디도스 공격으로 접속이 지연되는 모습입니다.

바로바로 들어갈 수 있었던 국회 홈페이지도 한 때는, 10초, 20초씩 기다려야 들어갈 수 있었고요.

접속이 지연되는 모습이죠.

네이버와 다음 등 국내의 포털사이트도 한 때나마 접속이 안 되거나 지연되는 일이 발생했습니다.

네이버 사이트를 운영하는 NHN의 원윤식 팀장의 말 들어보겠습니다.

<녹취> 원윤식(HN 팀장):장애는 10시부터 시작된 것 같고요. 한 5분에서, 10분 정도 지연이, 일부 사용자에 한해서 서버, 서비스 접속이 원활치 못했던 현상이 있었는데, 금방 복구된 것으로 파악하고 있습니다."

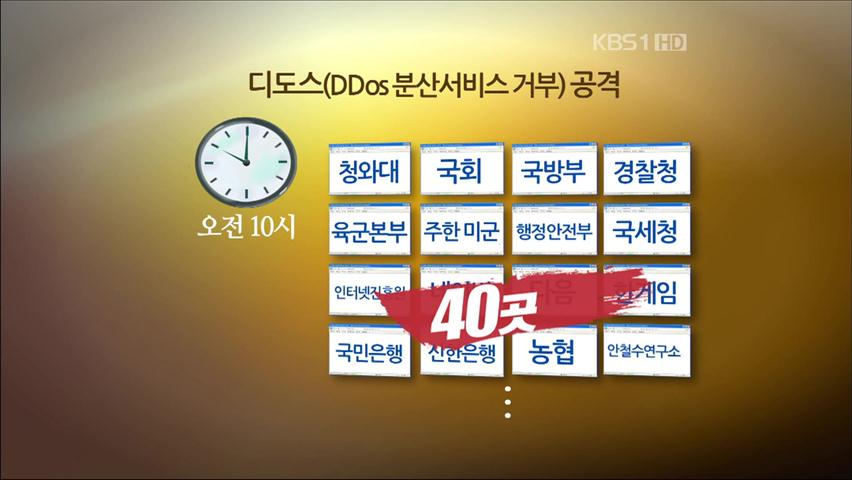

<질문> 모두 해서 40곳이 디도스 공격을 받았다면서요? 오늘 공격받은 웹사이트, 성격이 어떻다고 봐야 하죠?

<답변>

네, 40곳을 살펴보면, 정부기관과 포털 사이트, 은행 등 금융사들이 대부분입니다.

조금 더 구체적으로 보면 청와대와 국회, 국방부, 경찰청 등 정부 기관 웹페이지와, 국민은행, 신한은행 등 금융사들입니다.

오늘 백신을 공개한 안철수연구소 또한 이번 디도스 공격의 대상이었습니다.

<질문> 그래요? 안철수연구소도 디도스 공격을 받았다는 것은, 이번 악성코드를 만든 쪽에서 안철수연구소도 노렸다는 얘기가 되는 건가요?

<답변>

네, 그렇게 봐야 하겠죠.

안철수연구소측은 디도스 공격 등이 있게 되면, 안철수연구소 같은 컴퓨터 보안업체가 이에 대응하는 백신을 신속히 만들기 때문에, 악성코드 개발자가 보안업체를 노리는 일이 많다고 하더군요.

<질문> 그렇군요. 아무튼 안철수연구소가 신속하게 대응한 것 같습니다. 디도스 공격이 어떻게 진행되는 지도 살펴볼까요? 잠시 설명해주시겠습니까?

<답변>

네, 오늘 디도스 공격은 악성 코드를 담은 파일이 파일 공유 사이트를 통해 퍼져나가면서 발생했습니다.

파일공유 사이트에서 파일을 주고 받는 과정에서 이 악성코드가 담긴 파일이 번져나갔고요.

그러면서 2만 여대의 PC가 통제불능이 되는 이른바 좀비PC가 됐고요.

이들 좀비PC가 악성 코드가 설정해놓은 대로 40곳의 웹사이트를 집중 공격한 겁니다.

디도스 공격이 아니더라도, 인터넷 사이트에 한 순간 접속이 평소보다 크게 몰리면, 보통 서버가 감당할 수 있는 용량을 초과해서 접속이 안 되거나 느려지게 되는데, 오늘은 이 같은 일이 악성코드 때문에 일어난 것으로 이해하시면 됩니다.

특히 이번 디도스 공격용 악성 코드 가운데 일부는 하드 디스크까지 망가뜨리는 것으로 나타나 개인PC에도 심각한 손상을 입힐 수 있는 것으로 확인됐고요.

정부는 사이버 위기 주의 경보를 내렸습니다.

악성코드를 막기 위해서는 인터넷진흥원 보호나라 홈페이지 등에 들어가 백신을 다운받는 게 좋습니다.

김홍선 안철수연구소 대표의 말 잠시 들어보시죠.

<인터뷰> 김홍선(안철수 연구소 대표): "무엇보다도 계속해서 이런 악성 코드는 나오고 있고, 기하급수적으로 증가하고 있기 때문에 가능하면 바이러스 백신을 항상 설치해서 항상 업데이트 하는 습관을 갖는 게 가장 좋다고 생각합니다."

<질문> 디도스 공격은 내일도 일어날 것으로 예상된다고요?

<답변>

네, 그렇습니다.

방송통신위원회 황철중 네트워크정책국장의 말 들어보시죠.

<인터뷰> 황철중(방통위 네트워크정책국장): "내일 오전 10시 45분 경에 40개 중에 29개 사이트에 대한 추가 공격 시도하고, 일정 시간 이후 스스로 하드디스크 파괴할 것으로 예상되기에 모든 인터넷 이용자들은 백신 다운 받아 검사 수행해야..."

<질문> 공격 주체를 지금 당장 확인하기는 어렵겠지만, 경찰이 수사에 나섰죠?

<답변>

네, 디도스 공격에 활용된 악성 코드가 유포된 것으로 추정되는 인터넷 업체 두 곳에 경찰이 오늘 오후 수사관을 급파했습니다.

경찰은 이들 회사에서 악성 코드 샘플 등을 확보한 것으로 전해졌습니다.

경찰은 이번 공격이 지난 2009년 7월 7일 발생한 디도스 공격과 매우 유사하다는 점에 주목하고 있습니다.

북한 소행일 가능성도 배제하지 않고 있다는 의미인데요.

경찰은 확보한 좀비 컴퓨터를 통해 이번 디도스 공격의 출발점을 역추적하고 있습니다.

정확히 누구 소행인지는 수사 결과가 나와봐야 알 수 있을 것으로 보입니다.

청와대 등 정부 기관과 은행 등 수십여 곳이 디도스 공격을 받아, 일부 사이트가 한 때 접속이 지연되는 등 피해가 발생했습니다.

경제부 김태형 기자 나와있습니다.

<질문> 김 기자, 지난 2009년에도 디도스 공격이 발생해 혼란이 일어났었는데, 오늘 디도스 공격, 오전부터 시작됐죠?

<답변>

네, 이번 공격은 오전과 오후, 두 차례 이뤄졌습니다.

먼저 정부 홈페이지들이 공격 대상이었습니다. 청와대 홈페이지입니다.

디도스 공격으로 접속이 지연되는 모습입니다.

바로바로 들어갈 수 있었던 국회 홈페이지도 한 때는, 10초, 20초씩 기다려야 들어갈 수 있었고요.

접속이 지연되는 모습이죠.

네이버와 다음 등 국내의 포털사이트도 한 때나마 접속이 안 되거나 지연되는 일이 발생했습니다.

네이버 사이트를 운영하는 NHN의 원윤식 팀장의 말 들어보겠습니다.

<녹취> 원윤식(HN 팀장):장애는 10시부터 시작된 것 같고요. 한 5분에서, 10분 정도 지연이, 일부 사용자에 한해서 서버, 서비스 접속이 원활치 못했던 현상이 있었는데, 금방 복구된 것으로 파악하고 있습니다."

<질문> 모두 해서 40곳이 디도스 공격을 받았다면서요? 오늘 공격받은 웹사이트, 성격이 어떻다고 봐야 하죠?

<답변>

네, 40곳을 살펴보면, 정부기관과 포털 사이트, 은행 등 금융사들이 대부분입니다.

조금 더 구체적으로 보면 청와대와 국회, 국방부, 경찰청 등 정부 기관 웹페이지와, 국민은행, 신한은행 등 금융사들입니다.

오늘 백신을 공개한 안철수연구소 또한 이번 디도스 공격의 대상이었습니다.

<질문> 그래요? 안철수연구소도 디도스 공격을 받았다는 것은, 이번 악성코드를 만든 쪽에서 안철수연구소도 노렸다는 얘기가 되는 건가요?

<답변>

네, 그렇게 봐야 하겠죠.

안철수연구소측은 디도스 공격 등이 있게 되면, 안철수연구소 같은 컴퓨터 보안업체가 이에 대응하는 백신을 신속히 만들기 때문에, 악성코드 개발자가 보안업체를 노리는 일이 많다고 하더군요.

<질문> 그렇군요. 아무튼 안철수연구소가 신속하게 대응한 것 같습니다. 디도스 공격이 어떻게 진행되는 지도 살펴볼까요? 잠시 설명해주시겠습니까?

<답변>

네, 오늘 디도스 공격은 악성 코드를 담은 파일이 파일 공유 사이트를 통해 퍼져나가면서 발생했습니다.

파일공유 사이트에서 파일을 주고 받는 과정에서 이 악성코드가 담긴 파일이 번져나갔고요.

그러면서 2만 여대의 PC가 통제불능이 되는 이른바 좀비PC가 됐고요.

이들 좀비PC가 악성 코드가 설정해놓은 대로 40곳의 웹사이트를 집중 공격한 겁니다.

디도스 공격이 아니더라도, 인터넷 사이트에 한 순간 접속이 평소보다 크게 몰리면, 보통 서버가 감당할 수 있는 용량을 초과해서 접속이 안 되거나 느려지게 되는데, 오늘은 이 같은 일이 악성코드 때문에 일어난 것으로 이해하시면 됩니다.

특히 이번 디도스 공격용 악성 코드 가운데 일부는 하드 디스크까지 망가뜨리는 것으로 나타나 개인PC에도 심각한 손상을 입힐 수 있는 것으로 확인됐고요.

정부는 사이버 위기 주의 경보를 내렸습니다.

악성코드를 막기 위해서는 인터넷진흥원 보호나라 홈페이지 등에 들어가 백신을 다운받는 게 좋습니다.

김홍선 안철수연구소 대표의 말 잠시 들어보시죠.

<인터뷰> 김홍선(안철수 연구소 대표): "무엇보다도 계속해서 이런 악성 코드는 나오고 있고, 기하급수적으로 증가하고 있기 때문에 가능하면 바이러스 백신을 항상 설치해서 항상 업데이트 하는 습관을 갖는 게 가장 좋다고 생각합니다."

<질문> 디도스 공격은 내일도 일어날 것으로 예상된다고요?

<답변>

네, 그렇습니다.

방송통신위원회 황철중 네트워크정책국장의 말 들어보시죠.

<인터뷰> 황철중(방통위 네트워크정책국장): "내일 오전 10시 45분 경에 40개 중에 29개 사이트에 대한 추가 공격 시도하고, 일정 시간 이후 스스로 하드디스크 파괴할 것으로 예상되기에 모든 인터넷 이용자들은 백신 다운 받아 검사 수행해야..."

<질문> 공격 주체를 지금 당장 확인하기는 어렵겠지만, 경찰이 수사에 나섰죠?

<답변>

네, 디도스 공격에 활용된 악성 코드가 유포된 것으로 추정되는 인터넷 업체 두 곳에 경찰이 오늘 오후 수사관을 급파했습니다.

경찰은 이들 회사에서 악성 코드 샘플 등을 확보한 것으로 전해졌습니다.

경찰은 이번 공격이 지난 2009년 7월 7일 발생한 디도스 공격과 매우 유사하다는 점에 주목하고 있습니다.

북한 소행일 가능성도 배제하지 않고 있다는 의미인데요.

경찰은 확보한 좀비 컴퓨터를 통해 이번 디도스 공격의 출발점을 역추적하고 있습니다.

정확히 누구 소행인지는 수사 결과가 나와봐야 알 수 있을 것으로 보입니다.

■ 제보하기

▷ 카카오톡 : 'KBS제보' 검색, 채널 추가

▷ 전화 : 02-781-1234, 4444

▷ 이메일 : kbs1234@kbs.co.kr

▷ 유튜브, 네이버, 카카오에서도 KBS뉴스를 구독해주세요!

- 청와대 등 40개 기관 ‘디도스 공격’ 받아

-

- 입력 2011-03-04 23:59:57

<앵커 멘트>

청와대 등 정부 기관과 은행 등 수십여 곳이 디도스 공격을 받아, 일부 사이트가 한 때 접속이 지연되는 등 피해가 발생했습니다.

경제부 김태형 기자 나와있습니다.

<질문> 김 기자, 지난 2009년에도 디도스 공격이 발생해 혼란이 일어났었는데, 오늘 디도스 공격, 오전부터 시작됐죠?

<답변>

네, 이번 공격은 오전과 오후, 두 차례 이뤄졌습니다.

먼저 정부 홈페이지들이 공격 대상이었습니다. 청와대 홈페이지입니다.

디도스 공격으로 접속이 지연되는 모습입니다.

바로바로 들어갈 수 있었던 국회 홈페이지도 한 때는, 10초, 20초씩 기다려야 들어갈 수 있었고요.

접속이 지연되는 모습이죠.

네이버와 다음 등 국내의 포털사이트도 한 때나마 접속이 안 되거나 지연되는 일이 발생했습니다.

네이버 사이트를 운영하는 NHN의 원윤식 팀장의 말 들어보겠습니다.

<녹취> 원윤식(HN 팀장):장애는 10시부터 시작된 것 같고요. 한 5분에서, 10분 정도 지연이, 일부 사용자에 한해서 서버, 서비스 접속이 원활치 못했던 현상이 있었는데, 금방 복구된 것으로 파악하고 있습니다."

<질문> 모두 해서 40곳이 디도스 공격을 받았다면서요? 오늘 공격받은 웹사이트, 성격이 어떻다고 봐야 하죠?

<답변>

네, 40곳을 살펴보면, 정부기관과 포털 사이트, 은행 등 금융사들이 대부분입니다.

조금 더 구체적으로 보면 청와대와 국회, 국방부, 경찰청 등 정부 기관 웹페이지와, 국민은행, 신한은행 등 금융사들입니다.

오늘 백신을 공개한 안철수연구소 또한 이번 디도스 공격의 대상이었습니다.

<질문> 그래요? 안철수연구소도 디도스 공격을 받았다는 것은, 이번 악성코드를 만든 쪽에서 안철수연구소도 노렸다는 얘기가 되는 건가요?

<답변>

네, 그렇게 봐야 하겠죠.

안철수연구소측은 디도스 공격 등이 있게 되면, 안철수연구소 같은 컴퓨터 보안업체가 이에 대응하는 백신을 신속히 만들기 때문에, 악성코드 개발자가 보안업체를 노리는 일이 많다고 하더군요.

<질문> 그렇군요. 아무튼 안철수연구소가 신속하게 대응한 것 같습니다. 디도스 공격이 어떻게 진행되는 지도 살펴볼까요? 잠시 설명해주시겠습니까?

<답변>

네, 오늘 디도스 공격은 악성 코드를 담은 파일이 파일 공유 사이트를 통해 퍼져나가면서 발생했습니다.

파일공유 사이트에서 파일을 주고 받는 과정에서 이 악성코드가 담긴 파일이 번져나갔고요.

그러면서 2만 여대의 PC가 통제불능이 되는 이른바 좀비PC가 됐고요.

이들 좀비PC가 악성 코드가 설정해놓은 대로 40곳의 웹사이트를 집중 공격한 겁니다.

디도스 공격이 아니더라도, 인터넷 사이트에 한 순간 접속이 평소보다 크게 몰리면, 보통 서버가 감당할 수 있는 용량을 초과해서 접속이 안 되거나 느려지게 되는데, 오늘은 이 같은 일이 악성코드 때문에 일어난 것으로 이해하시면 됩니다.

특히 이번 디도스 공격용 악성 코드 가운데 일부는 하드 디스크까지 망가뜨리는 것으로 나타나 개인PC에도 심각한 손상을 입힐 수 있는 것으로 확인됐고요.

정부는 사이버 위기 주의 경보를 내렸습니다.

악성코드를 막기 위해서는 인터넷진흥원 보호나라 홈페이지 등에 들어가 백신을 다운받는 게 좋습니다.

김홍선 안철수연구소 대표의 말 잠시 들어보시죠.

<인터뷰> 김홍선(안철수 연구소 대표): "무엇보다도 계속해서 이런 악성 코드는 나오고 있고, 기하급수적으로 증가하고 있기 때문에 가능하면 바이러스 백신을 항상 설치해서 항상 업데이트 하는 습관을 갖는 게 가장 좋다고 생각합니다."

<질문> 디도스 공격은 내일도 일어날 것으로 예상된다고요?

<답변>

네, 그렇습니다.

방송통신위원회 황철중 네트워크정책국장의 말 들어보시죠.

<인터뷰> 황철중(방통위 네트워크정책국장): "내일 오전 10시 45분 경에 40개 중에 29개 사이트에 대한 추가 공격 시도하고, 일정 시간 이후 스스로 하드디스크 파괴할 것으로 예상되기에 모든 인터넷 이용자들은 백신 다운 받아 검사 수행해야..."

<질문> 공격 주체를 지금 당장 확인하기는 어렵겠지만, 경찰이 수사에 나섰죠?

<답변>

네, 디도스 공격에 활용된 악성 코드가 유포된 것으로 추정되는 인터넷 업체 두 곳에 경찰이 오늘 오후 수사관을 급파했습니다.

경찰은 이들 회사에서 악성 코드 샘플 등을 확보한 것으로 전해졌습니다.

경찰은 이번 공격이 지난 2009년 7월 7일 발생한 디도스 공격과 매우 유사하다는 점에 주목하고 있습니다.

북한 소행일 가능성도 배제하지 않고 있다는 의미인데요.

경찰은 확보한 좀비 컴퓨터를 통해 이번 디도스 공격의 출발점을 역추적하고 있습니다.

정확히 누구 소행인지는 수사 결과가 나와봐야 알 수 있을 것으로 보입니다.

-

-

김태형 기자 inblue@kbs.co.kr

김태형 기자의 기사 모음

-

이 기사가 좋으셨다면

-

좋아요

0

-

응원해요

0

-

후속 원해요

0

이 기사에 대한 의견을 남겨주세요.