출처 : 미국 자유아시아방송(RFA)

출처 : 미국 자유아시아방송(RFA)■ ' 이용요금명세서' 위장…북한 '김수키' 소행 추정

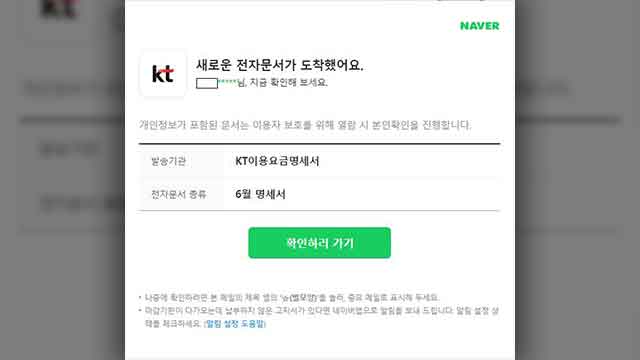

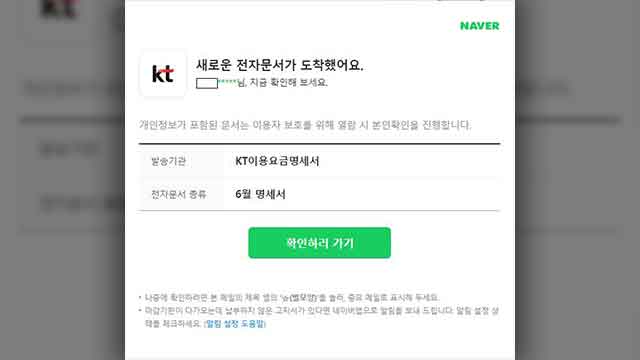

북한의 새로운 해킹 시도는 '이용요금명세서'를 사칭한 피싱 메일을 보내는 것이었습니다. 미국 자유아시아방송(RFA)는 "최근 발신자 'KT이용요금명세서(edoc-file@biglobe.ne.jp)'가 '[KT이용요금명세서] 회원님께 도착한 전자문서를 확인하세요'라는 제목으로 보낸 피싱 메일이 포착됐다"고 보도했습니다.

이 전자우편의 6월 명세서 확인란을 클릭하면 네이버 사이트의 계정과 비밀번호를 기입하는 창이 나오는데, 명세서 내역을 확인하기 위해 네이버 계정과 비밀번호를 입력하면 이 정보는 북한 해커에게 유출되는 구조인 것으로 전해졌습니다.

KT 관계자는 이 전자우편이 KT 측이 발신한 것이 아니며, 계정 역시 KT와 무관하다고 RFA에 밝혔습니다. 이 전자우편을 분석한 한 보안 전문가는 "전형적인 북한의 피싱 공격으로, 북한 정찰총국 산하 해킹 조직 '김수키(Kimsuky)'의 소행으로 분류했다"고 밝혔습니다.

■ ' 북한 전문 매체' 사칭한 해킹 시도도…전 주일대사가 당했다

미국 북한 전문 매체 ‘38노스’ 홈페이지 캡처

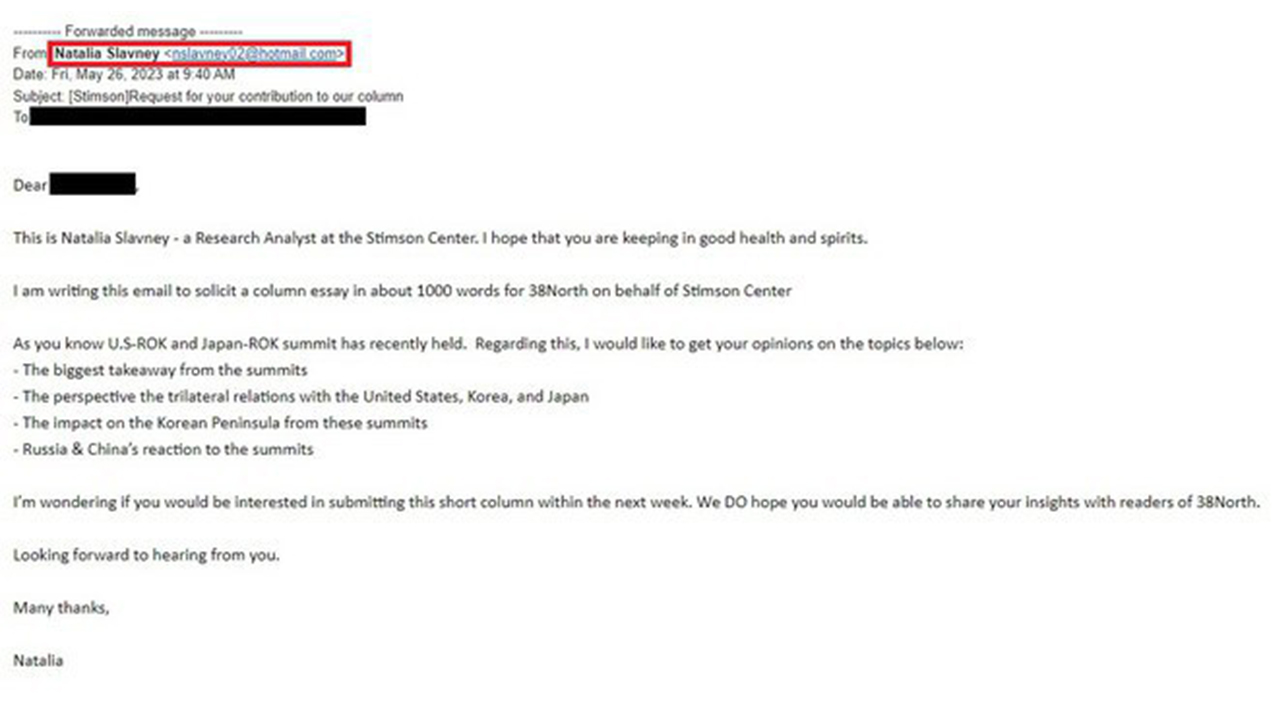

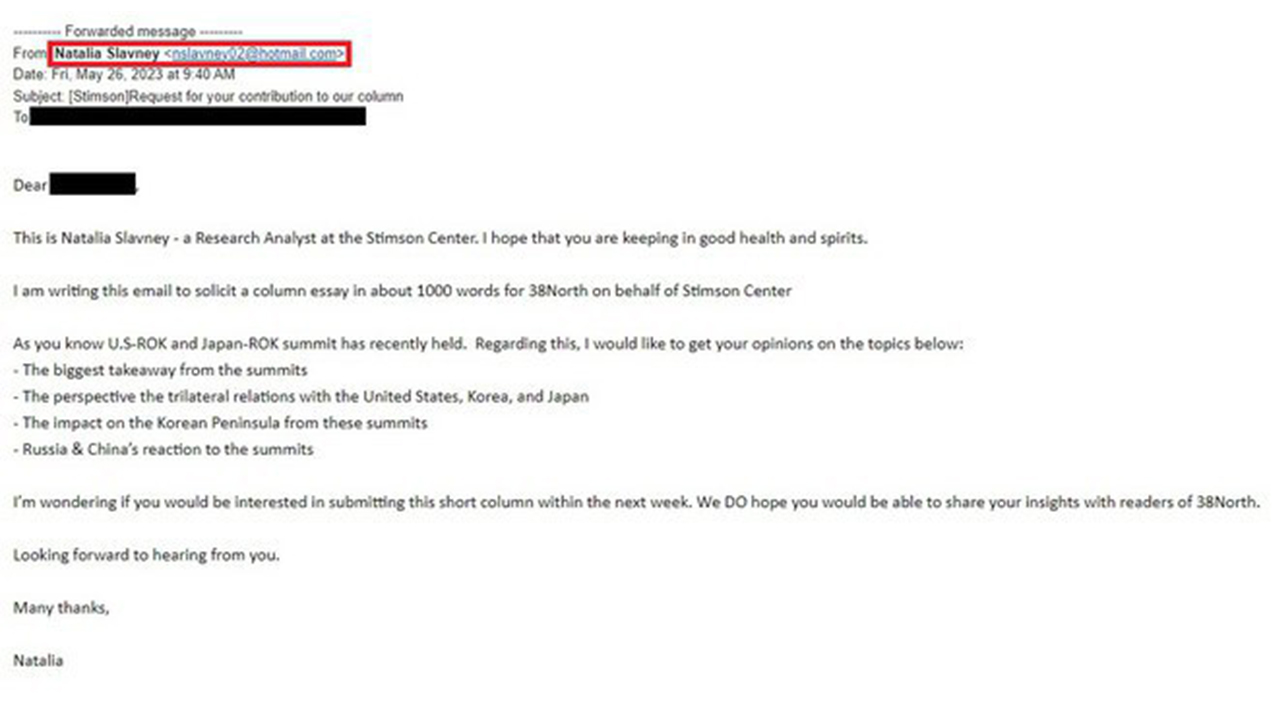

미국 북한 전문 매체 ‘38노스’ 홈페이지 캡처이 매체는 워싱턴D.C.에 위치한 씽크탱크 '스팀슨 센터'가 운영하는데, 38노스의 보조 편집자이기도 한 나탈리아 슬라브니 스팀슨 센터 연구원은 최근 본인과 스팀슨 센터 연구원을 사칭한 피싱 시도가 이어지고 있다고 RFA에 밝혔습니다. 이어 슬라브니 연구원은 "사칭과 해킹 시도는 늘 있었지만 이로 인해 한국 전문가들이 큰 타격을 받고 있다"며 "피싱 메일 시도는 한두 차례 시도로 끝나지 않고 성공할 때까지 계속 되는 것으로 보인다"고도 말했습니다.

이러한 '가짜' 슬라브니 연구원으로부터 피싱 메일을 받고 해킹을 당한 피해자 가운데 신각수 전 주일대사도 있었습니다. 신 전 대사는 "스팀슨 센터에서 북핵 관련 논문이 기고돼 검토에 참여해 달라고 해서, 그 파일을 열어 검토해서 보내줬다. 검토한 것에 대해 의견까지 왔다"며 "그런데 얼마 뒤 (이메일 운영사인) 구글에서 해킹을 당한 것 같다고 연락이 와서 알게 됐다"고 밝혔습니다.

나탈리아 슬라브니 스팀슨 센터 연구원이 받은 피싱 이메일 모습. / 출처 : 미국 자유아시아방송(RFA)

나탈리아 슬라브니 스팀슨 센터 연구원이 받은 피싱 이메일 모습. / 출처 : 미국 자유아시아방송(RFA)■ "김수키, 다양한 양식으로 악성코드 유포"…"보안패치 필요"

이렇듯 김수키의 해킹 시도는 점차 대담해지고 전방위적으로 진행되고 있는데요, 국내 사이버 보안 전문 기업인 '안랩'은 보고서를 통해 지난 5월 한 달간 김수키의 해킹 양상을 분석한 바 있습니다.

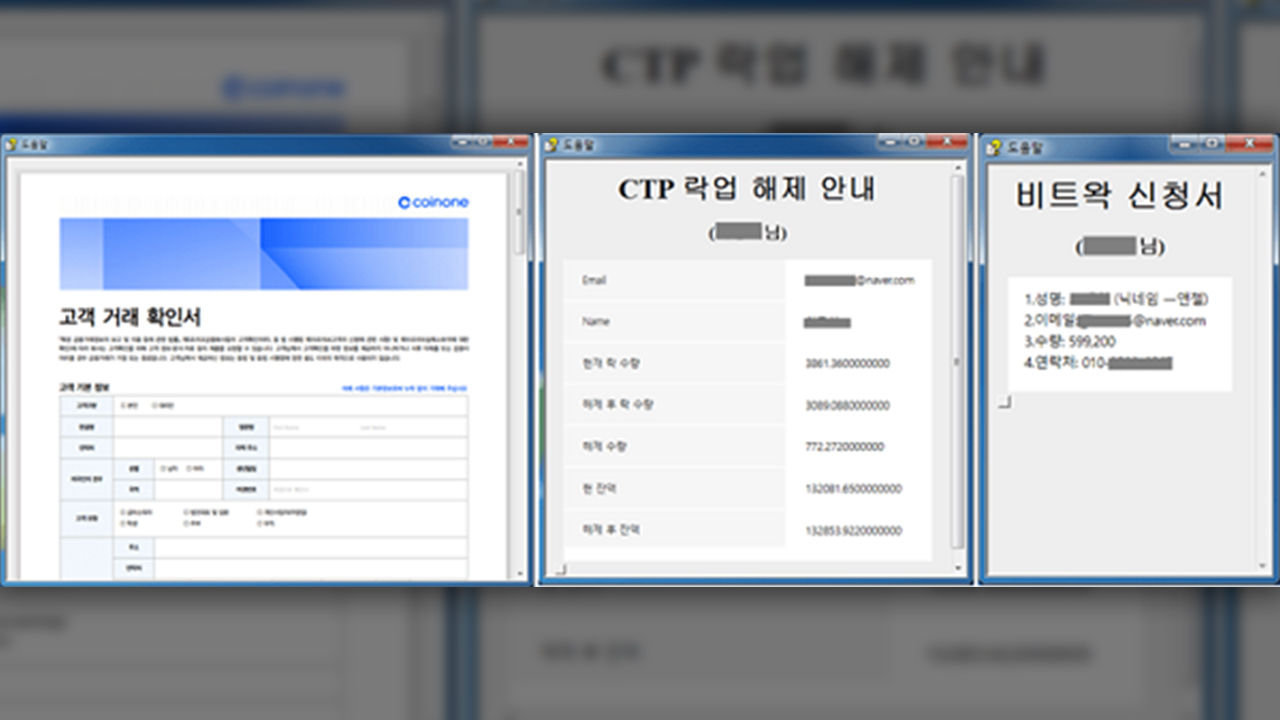

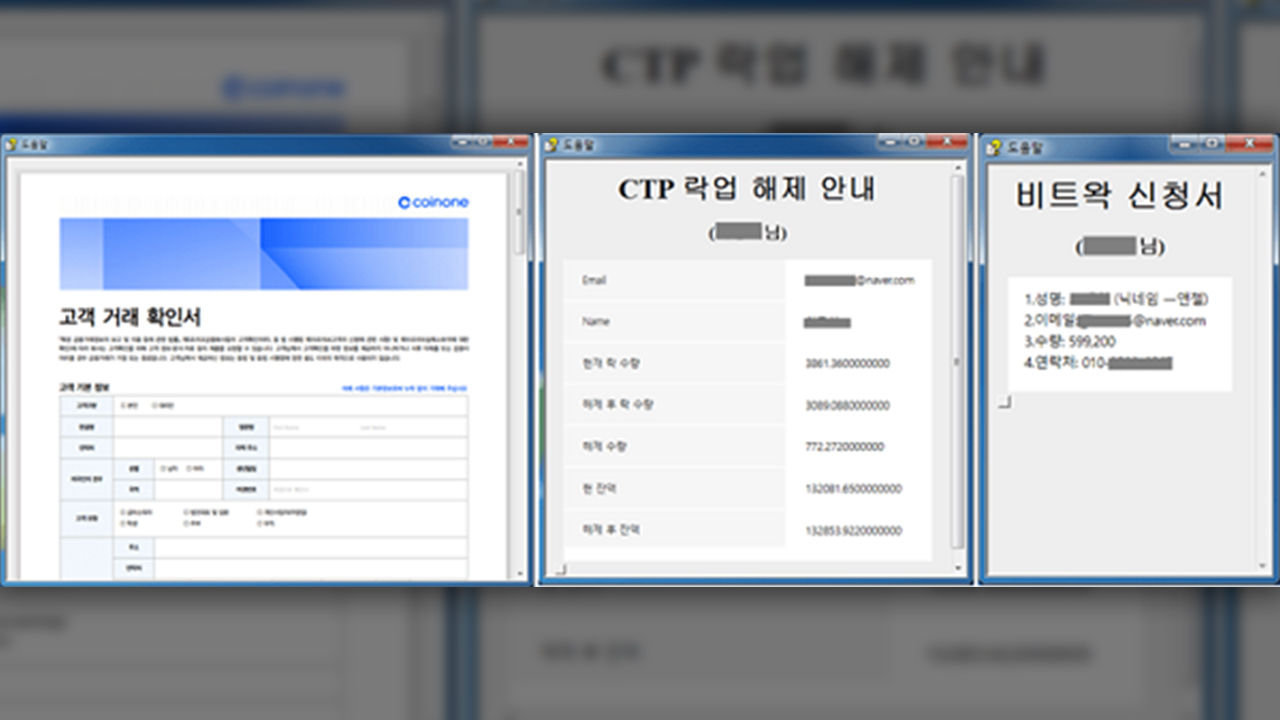

가상자산 거래 확인서로 위장한 해킹 시도 사례. / 출처 : 안랩 홈페이지

가상자산 거래 확인서로 위장한 해킹 시도 사례. / 출처 : 안랩 홈페이지국가정보원도 김수키를 산하에 둔 북한 정찰총국이, 국내 유명 보안 인증 소프트웨어인 '매직라인(MagicLine4NX)'의 보안 취약점을 악용한 해킹 공격을 지속적으로 시도하고 있다고 밝혔습니다.

이 프로그램은 국가ㆍ공공기관과 금융기관 등의 홈페이지에서 공동인증서를 이용해 로그인할 때, 본인인증 목적으로 PC에 설치됩니다. 그런데 한번 설치된 뒤부터는 사용자가 따로 갱신하거나 삭제하지 않으면 최초 상태 그대로 자동 실행되는 탓에, 보안 취약점이 노출되면 해킹 경로로 지속적으로 악용될 수 있다는 게 국정원의 설명입니다.

국정원은 지난해 말부터 북한 정찰총국이 매직라인의 취약점을 악용해 국내 공공기관과 방산·IT 업체, 언론사 등 50여 개 기관의 PC를 악성코드에 감염시킨 것으로 보고 있습니다. 이들 PC에서 어떤 정보가 유출됐는지 등 세부적인 피해 규모에 대해선 추가 조사가 진행 중입니다.

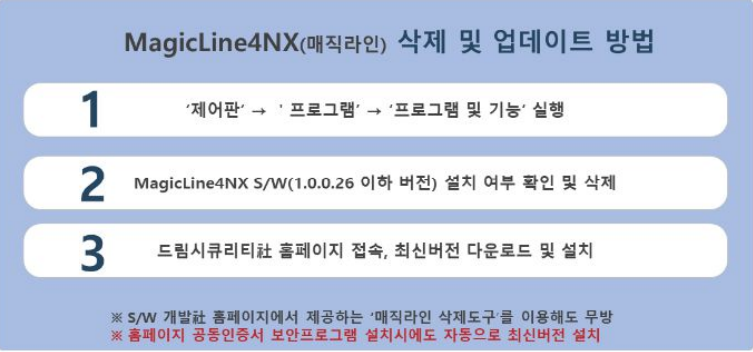

출처 : 국가정보원 홈페이지

출처 : 국가정보원 홈페이지■ 제보하기

▷ 카카오톡 : 'KBS제보' 검색, 채널 추가

▷ 전화 : 02-781-1234, 4444

▷ 이메일 : kbs1234@kbs.co.kr

▷ 유튜브, 네이버, 카카오에서도 KBS뉴스를 구독해주세요!

- 전화요금 명세서도 조심!…대담해지는 북한 해킹

-

- 입력 2023-06-29 14:52:52

최근 '네이버' 등 국내 포털사이트를 사칭·복제하기도 했던 북한의 해킹 수법이 점점 대담해지고 있습니다. 이번에는 국내 통신사 KT를 사칭하는 방식까지 등장했습니다. 어떤 수법인지, 어떻게 예방해야 할지 소개해드립니다.

최근 '네이버' 등 국내 포털사이트를 사칭·복제하기도 했던 북한의 해킹 수법이 점점 대담해지고 있습니다. 이번에는 국내 통신사 KT를 사칭하는 방식까지 등장했습니다. 어떤 수법인지, 어떻게 예방해야 할지 소개해드립니다.■ ' 이용요금명세서' 위장…북한 '김수키' 소행 추정

북한의 새로운 해킹 시도는 '이용요금명세서'를 사칭한 피싱 메일을 보내는 것이었습니다. 미국 자유아시아방송(RFA)는 "최근 발신자 'KT이용요금명세서(edoc-file@biglobe.ne.jp)'가 '[KT이용요금명세서] 회원님께 도착한 전자문서를 확인하세요'라는 제목으로 보낸 피싱 메일이 포착됐다"고 보도했습니다.

이 전자우편의 6월 명세서 확인란을 클릭하면 네이버 사이트의 계정과 비밀번호를 기입하는 창이 나오는데, 명세서 내역을 확인하기 위해 네이버 계정과 비밀번호를 입력하면 이 정보는 북한 해커에게 유출되는 구조인 것으로 전해졌습니다.

KT 관계자는 이 전자우편이 KT 측이 발신한 것이 아니며, 계정 역시 KT와 무관하다고 RFA에 밝혔습니다. 이 전자우편을 분석한 한 보안 전문가는 "전형적인 북한의 피싱 공격으로, 북한 정찰총국 산하 해킹 조직 '김수키(Kimsuky)'의 소행으로 분류했다"고 밝혔습니다.

■ ' 북한 전문 매체' 사칭한 해킹 시도도…전 주일대사가 당했다

그런가 하면 최근에는 북한 전문 매체를 사칭한 해킹 시도도 늘어나고 있습니다. 미국의 북한 전문 매체 '38노스(38 North)'는 북한의 핵 관련 시설이나 미사일발사장 등을 촬영한 위성 사진을 분석하거나, 미국 내 북한 전문가들의 기고문을 발행하는 것으로 유명한 매체입니다.

그런가 하면 최근에는 북한 전문 매체를 사칭한 해킹 시도도 늘어나고 있습니다. 미국의 북한 전문 매체 '38노스(38 North)'는 북한의 핵 관련 시설이나 미사일발사장 등을 촬영한 위성 사진을 분석하거나, 미국 내 북한 전문가들의 기고문을 발행하는 것으로 유명한 매체입니다.이 매체는 워싱턴D.C.에 위치한 씽크탱크 '스팀슨 센터'가 운영하는데, 38노스의 보조 편집자이기도 한 나탈리아 슬라브니 스팀슨 센터 연구원은 최근 본인과 스팀슨 센터 연구원을 사칭한 피싱 시도가 이어지고 있다고 RFA에 밝혔습니다. 이어 슬라브니 연구원은 "사칭과 해킹 시도는 늘 있었지만 이로 인해 한국 전문가들이 큰 타격을 받고 있다"며 "피싱 메일 시도는 한두 차례 시도로 끝나지 않고 성공할 때까지 계속 되는 것으로 보인다"고도 말했습니다.

이러한 '가짜' 슬라브니 연구원으로부터 피싱 메일을 받고 해킹을 당한 피해자 가운데 신각수 전 주일대사도 있었습니다. 신 전 대사는 "스팀슨 센터에서 북핵 관련 논문이 기고돼 검토에 참여해 달라고 해서, 그 파일을 열어 검토해서 보내줬다. 검토한 것에 대해 의견까지 왔다"며 "그런데 얼마 뒤 (이메일 운영사인) 구글에서 해킹을 당한 것 같다고 연락이 와서 알게 됐다"고 밝혔습니다.

이후 북한 소행으로 추정되는 해커들은 신 전 대사의 계정으로 주요국 한국 대사들에게 이메일을 보냈고, SNS도 활용해 다른 외교안보 전문가 중 2차 피해자도 발생한 것으로 전해졌습니다. 보안 전문가들은 이러한 방식의 해킹 역시 김수키의 소행일 가능성이 큰 것으로 보고 있습니다.

이후 북한 소행으로 추정되는 해커들은 신 전 대사의 계정으로 주요국 한국 대사들에게 이메일을 보냈고, SNS도 활용해 다른 외교안보 전문가 중 2차 피해자도 발생한 것으로 전해졌습니다. 보안 전문가들은 이러한 방식의 해킹 역시 김수키의 소행일 가능성이 큰 것으로 보고 있습니다.■ "김수키, 다양한 양식으로 악성코드 유포"…"보안패치 필요"

이렇듯 김수키의 해킹 시도는 점차 대담해지고 전방위적으로 진행되고 있는데요, 국내 사이버 보안 전문 기업인 '안랩'은 보고서를 통해 지난 5월 한 달간 김수키의 해킹 양상을 분석한 바 있습니다.

안랩은 지난달 김수키가 유포한 악성코드는 가상자산, 세무, 임대차계약서, 게임 계정, 교육비 납입 증명서 등 다양한 양식의 형태를 취하고 있었다고 분석했습니다. 또한 "김수키가 유포한 악성코드는 실행 시 정상적인 도움말 창을 생성하기 때문에 사용자가 알아차리기 어렵다"며 "사용자 PC에 생성된 도움말 창은 특정 분야의 종사자를 목표로 각각 다른 주제를 이용해 위장했다"고 밝혔습니다. 가령 가상자산 투자자에게는 가상자산 거래 관련 고지, 종합소득세 신고 대상자에게는 세무조사 신고 안내문을 보내는 방식입니다.

안랩은 지난달 김수키가 유포한 악성코드는 가상자산, 세무, 임대차계약서, 게임 계정, 교육비 납입 증명서 등 다양한 양식의 형태를 취하고 있었다고 분석했습니다. 또한 "김수키가 유포한 악성코드는 실행 시 정상적인 도움말 창을 생성하기 때문에 사용자가 알아차리기 어렵다"며 "사용자 PC에 생성된 도움말 창은 특정 분야의 종사자를 목표로 각각 다른 주제를 이용해 위장했다"고 밝혔습니다. 가령 가상자산 투자자에게는 가상자산 거래 관련 고지, 종합소득세 신고 대상자에게는 세무조사 신고 안내문을 보내는 방식입니다.국가정보원도 김수키를 산하에 둔 북한 정찰총국이, 국내 유명 보안 인증 소프트웨어인 '매직라인(MagicLine4NX)'의 보안 취약점을 악용한 해킹 공격을 지속적으로 시도하고 있다고 밝혔습니다.

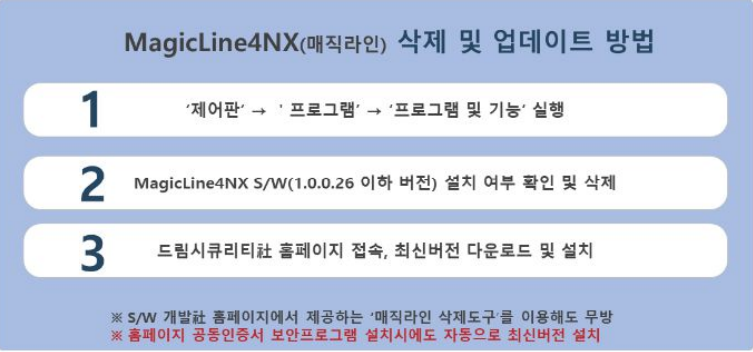

이 프로그램은 국가ㆍ공공기관과 금융기관 등의 홈페이지에서 공동인증서를 이용해 로그인할 때, 본인인증 목적으로 PC에 설치됩니다. 그런데 한번 설치된 뒤부터는 사용자가 따로 갱신하거나 삭제하지 않으면 최초 상태 그대로 자동 실행되는 탓에, 보안 취약점이 노출되면 해킹 경로로 지속적으로 악용될 수 있다는 게 국정원의 설명입니다.

국정원은 지난해 말부터 북한 정찰총국이 매직라인의 취약점을 악용해 국내 공공기관과 방산·IT 업체, 언론사 등 50여 개 기관의 PC를 악성코드에 감염시킨 것으로 보고 있습니다. 이들 PC에서 어떤 정보가 유출됐는지 등 세부적인 피해 규모에 대해선 추가 조사가 진행 중입니다.

매직라인을 개발한 드림시큐리티 관계자는 "지난 3월 보안 패치를 개발했지만, 업데이트 진행률이 낮아 해킹 피해 우려가 커지고 있다"며 "회사나 가정용 PC에 대해서도 매직라인 삭제나 보안 패치를 신속히 진행해야한다"고 강조했습니다.

매직라인을 개발한 드림시큐리티 관계자는 "지난 3월 보안 패치를 개발했지만, 업데이트 진행률이 낮아 해킹 피해 우려가 커지고 있다"며 "회사나 가정용 PC에 대해서도 매직라인 삭제나 보안 패치를 신속히 진행해야한다"고 강조했습니다.

이 기사가 좋으셨다면

-

좋아요

0

-

응원해요

0

-

후속 원해요

0

이 기사에 대한 의견을 남겨주세요.